TOP 5 ANGRIFFSARTEN PER E-MAIL

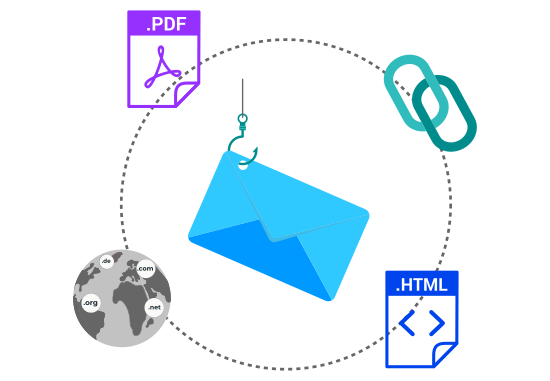

Mit den nachfolgend aufgeführten Angriffen sind Cyberkriminelle nach wie vor sehr erfolgreich. Neben den technischen Sicherheitsmaßnahmen entscheidet auch der menschliche Faktor über den Erfolg oder Misserfolg solcher Angriffsversuche. Sind die Angriffsmethoden bekannt, kann man sie erkennen und entsprechend darauf reagieren.

Eine E-Mail enthält einen Hyperlink der nach dem Aufruf z.B. zur Eingabe sensibler Daten auffordert. Dabei kann es sich um einen Hauptangriff durch Abfrage der Zugangsdaten oder um die Vorbereitung eines Angriffs durch Beschaffung zusätzlicher Infos handeln. Gut gestaltete Phishing-Links sind schwer zu erkennen. So sehen die Links und zwar ähnlich aus, sind jedoch sehr unterschiedlich (siehe a im Wort Bank) und führen zu unterschiedlichen Zielen. Ist zudem die Phishing-Seite auch noch gut gestaltet und ähnelt der Originalwebsite, so steigt die Wahrscheinlichkeit, dass die Benutzer Ihre Zugangsdaten eingeben.

Auch hier ist das Ziel an sensible Daten sowie Informationen zu kommen oder die Empfänger zu bestimmten Aktionen aufzufordern. Dabei wird die Absenderdomain oder der Domainname auf der Phishing-Website so manipuliert, dass der User glaubt es handelt sich um eine echte Absender-Domain oder echte Website. Am einfachsten ist auch hier die optische Täuschung bei der sich nur Kleinigkeiten von der Originaldomain unterscheiden. So sehen die Absender und doch zum Verwechseln ähnlich aus.

Das Empfangen von PDF-Anhängen ist im Geschäftsalltag gängige Praxis. Cyberkriminelle erstellen eine manipulierte PDF-Datei die durch integrierte Aktionen z.B. einen Malware-Angriff auslösen oder durch die Ausnutzung möglicher Schwachstellen einen noch viel größeren Angriff vorbereiten bzw. durchführen kann.

Bei dieser Angriffsart werden bekannte und im Grunde vertrauenswürdige Marken wie z.B. Microsoft, DHL, Raiffeisen, Amazon, LinkedIn u.ä. missbraucht, um das Vertrauen der Kunden zu gewinnen. Dabei werden die Markenlogos in den Mails und die Markennamen in die Hyperlinks eingearbeitet. Allerdings muss ich an dieser Stelle sagen, dass viele Brand-Phishing-Mails die ich bis jetzt gesehen habe sehr schlecht gemacht waren. Vor einiger Zeit haben wir einen Beitrag veröffentlicht, wie man solche Mails erkennen kann.

Die Angriffsmöglichkeiten mit HTML-Anhängen sind recht vielfältig. Je nach Angriffsziel und -szenario könnten geklickte HTML Anhänge Formulare öffnen und zu weiteren Aktionen auffordern, zu Phishing-Websites weiterleiten oder einen „wertvollen“ Download anbieten der in Wirklichkeit aber Malware enthält. Da die HTML-Dateien an sich nicht bösartig sind, versagen regelmäßig die herkömmlichen Sicherheitsmechanismen.

Viele Angriffe werden massenhaft nach dem Streuprinzip ausgeführt, in der Hoffnung einen ahnungslosen Anwender zu erwischen.

Es gibt aber auch kreative, gut recherchierte und gut vorbereitete Angriffe die z.B. in Kombination mit guten E-Mail-Texten und Anrufen (Social Engineering) mit höherer Wahrscheinlichkeit zum Erfolg führen. Dabei handelt es sich meistens um gezielte Angriffe gegen ein bestimmtes Unternehmen oder Institution.

Finden Sie heraus, wie verwundbar Ihre IT gegenüber solcher und ähnlicher Angriffe ist und steuern Sie möglichst frühzeitig dagegen.

Nehmen Sie Kontakt mit uns auf um mit uns gemeinsam eine aufschlussreiche IT-Sicherheitsanalyse durchzuführen. Sie sehen ganz klar die Zusammenhänge und Abhängigkeiten innerhalb Ihrer IT-Infrastruktur, Sie erfahren welche Bereiche, Daten und Systeme für Sie besonders wertvoll und wie verletzliche diese sind, aber auch welche Schwachstellen bestehen und wie Sie diese schließen können.

Folgen Sie uns auf unseren Social Media Kanälen und teilen Sie diesen Beitrag mit anderen: ![]()

![]()

![]()

![]()

Autor VICARDION